Halo, Sobat Jagoan! Karena phpMyAdmin itu sering dipakai di mana-mana, banyak hacker yang suka mencoba masuk ke phpMyAdmin tanpa izin. Supaya lebih aman, kamu perlu memberi kunci tambahan sebelum orang bisa masuk ke phpMyAdmin. Salah satu caranya adalah dengan menggunakan fitur keamanan .htaccess di Apache. Nah, untuk bisa pakai fitur itu kamu harus izinkan dulu server Apache untuk membaca file .htaccess di folder phpMyAdmin. Artikel ini akan ngasih tahu kamu cara mengamankan akses PHPMyAdmin di Ubuntu, jadi kamu bisa menerapkan ini untuk melindungi data di dalam PHPMyAdmin milikmu. Sekarang yuk simak langkah-langkah mengamankan PHPMyAdmin di Ubuntu VPS Next-Gen Jagoan Hosting.

Prasyarat

- Memiliki layanan VPS Ubuntu yang aktif

- Sudah menginstall PHPMyAdmin di Ubuntu. Kalau belum instal, bisa ikuti panduan Cara Install PHPMyAdmin di VPS Ubuntu

- Memiliki akses member area jagoan hosting

Step 1: Pertama buat koneksi SSH melalui terminal atau PuTTY. Lalu, buka file phpmyadmin.conf yang ada ditempatkan di konfigurasi Apache dengan command:

sudo nano /etc/apache2/conf-available/phpmyadmin.confy' );

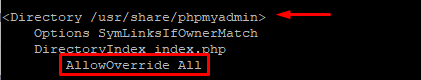

Kemudian tambahkan AllowOverride All di dalam bagian <Directory /usr/share/phpmyadmin> seperti ini:

Simpan perubahan dengan CTRL+X, Y, lalu ENTER

AllowOverride All

Lalu, muat ulang server apache kamu supaya perubahan tadi bisa diterapkan.

sudo systemctl restart apache2

Step 2: Sekarang penggunaan file .htaccess sudah diaktifkan. Selanjutnya, untuk jalankan command di bawah ini untuk benar-benar menerapkan keamanan.

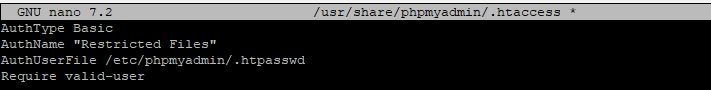

sudo nano /usr/share/phpmyadmin/.htaccess

Dalam file ini, masukkan informasi berikut:

AuthType Basic

AuthName "Restricted Files"

AuthUserFile /etc/phpmyadmin/.htpasswd

Require valid-user

Arti masing-masing barisnya:

- AuthType Basic: menentukan tipe autentikasi yang sedang kamu terapkan. Jenis ini akan menerapkan autentikasi kata sandi.

- AuthName : menetapkan pesan untuk kotak dialog autentikasi. Kamu harus menjaga ini supaya tetap generik agar pengguna yang tidak sah tidak akan mendapatkan informasi tentang apa yang dilindungi.

- AuthUserFile : menetapkan lokasi file kata sandi yang digunakan untuk autentikasi. Ini harus berada di luar direktori yang sedan dilayani.

- Require valid-user : menentukan bahwa hanya pengguna terautentikasi yang diberi akses ke sumber daya ini. Jadi ini yang menghentikan masuknya pengguna yang tidak sah.

Setelah selesai, simpan dan tutup file.

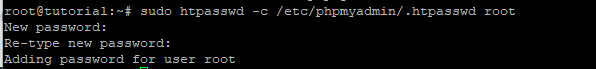

Step 3: Lokasi yang sudah kamu pilih tadi yaitu /etc/phpmyadmin/.htpasswd . Kamu bisa menciptakan file ini dan memberikannya kepada pengguna awal dengan utilitas htpasswd:

sudo htpasswd -c /etc/phpmyadmin/.htpasswd username

Jangan lupa ganti username dengan user yang kamu inginkan.

Kamu akan diminta untuk memilih dan mengkonfirmasi kata sandi untuk pengguna yang kamu buat. Setelah itu, file dibuat dengan kata sandi yang telah melalui proses hash.

Kalau kamu mau menambahkan pengguna tambahan, lakukan dengan tanpa menambahkan -c

sudo htpasswd /etc/phpmyadmin/.htpasswd additionaluser

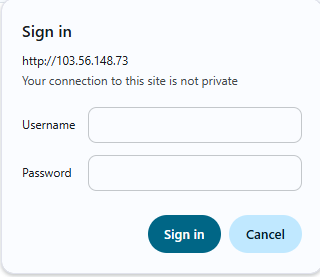

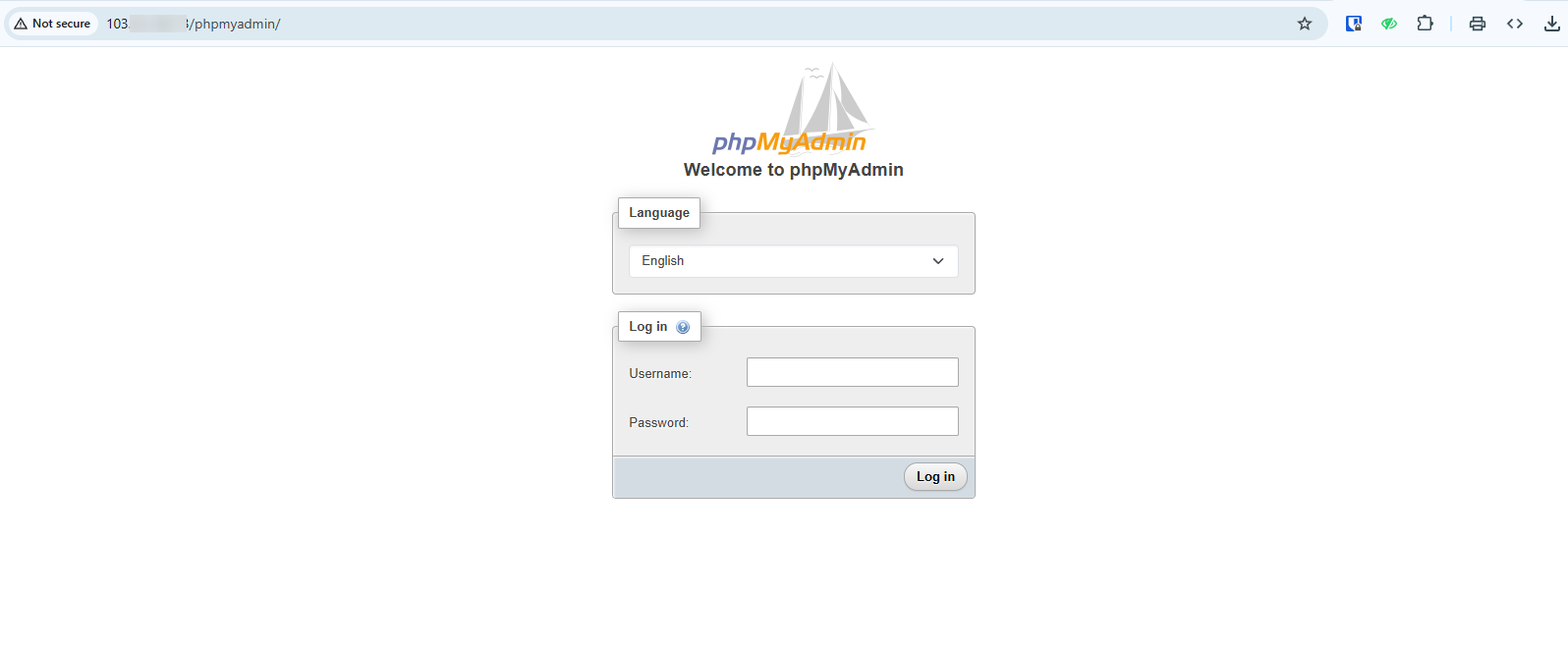

Step 4: Sekarang ketika kamu mengakses URL phpMyAdmin, kamu akan diminta nama akun dan kata sandi tambahan yang baru saja dikonfigurasikan.

Setelah memasukkan arutentikasi Apache, kamu akan dibawa ke halaman autentikasi phpMyAdmin untuk memasukkan kredensial MySQL kamu.

Dengan menerapkan kemanan ekstra kamu sudah memberikan lapisan kemanan database , karena phpMyAdmin dari dulu rentan terhadap ancaman kemanan, Sob. Sekarang no worry deh kalau udah diamankan gini. Kalau masih bingung kamu dapat menghubungi Tim Support Jagoan Hosting yang bersedia 24 jam untuk bantuin kamu.

Hai, Sob! Buat kamu yang udah kepo sama cara pantau monitoring kinerja VPS kamu, yuk ikutin tutorialnya dibawah ini.Tapi, sebenernya Read more

Hai, Sob, kamu suka bingung gimana caranya migrasi file server website ke VPS tanpa cPanel? Yuk, kamu harus banget pantengin Read more

Kamu ingin melakukan login SSH secara otomatis? Gak perlu bingung karena kamu bisa ikutin tutorial di bawah ini untuk melakukan Read more

Hai, Sob! Tahukah kamu, Mengamankan akses ke VPS kamu sangat penting tak terkecuali untuk akses dari SSH. Wah, gimana tuh Read more